Ми вже порушували тему шкідливих атак на сайти 1С-Бітрікс раніше — у лютому 2025 року ми детально розібрали схожий випадок зараження. Тоді вірус також маскувався під системні файли, створював приховані директорії та вбудовував небезпечний код. Докладніше про це — наприкінці цієї статті.

З початку липня наш сайт на 1С-Бітрікс зазнав шкідливої атаки. Нижче зібрано всі ознаки зараження, дії вірусу та рекомендації для адміністраторів та розробників, які можуть зіткнутися з подібною ситуацією.

Що було виявлено

Зловмисник створив низку нових файлів у нестандартних місцях. Багато хто з них був замаскований під системні або службові:

- /assets/.htaccess

- /include/.htaccess

- /.htaccess1

- /ajax/.htaccess

- /bitrix/.htaccess

- /bitrix/cjfuns.php

- /local/components/menu.php — файл маскувався під компонент меню, хоча в Бітрікс коректні назви меню починаються з точки, наприклад: .left.menu.php і .left.menu_ext.php

- /options-discussion.php

Також було створено обфусцований файл:

- wp-ver.php - з правами 444 . При спробі видалення файлу миттєво з'являвся знову.

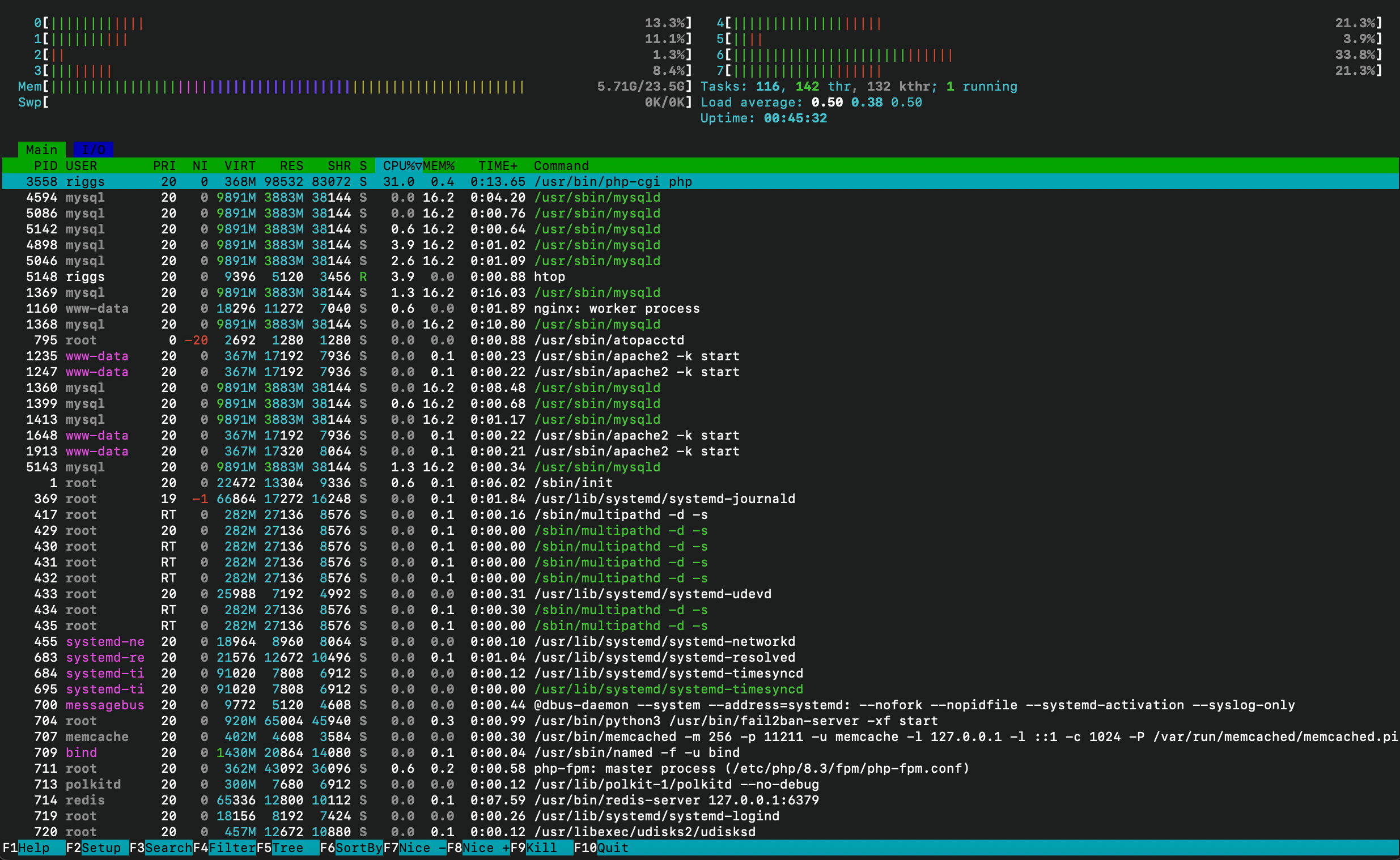

Під час аналізу процесів через htop було помічено, що файл відновлювався через фоновий процес, запущений командою:

php /tmp/різні_символи_і_назва_сайту_в_кінці

Після примусового завершення процесу файл більше не відновлювався. Це вказує на те, що вірус запускав сам себе як демон із тимчасової директорії.

Примітка: у нормальному стані список процесів htop не повинен містити ніяких підозрілих php-запусків з /tmp.

- Усі файли під керуванням Бітрікс повинні мати права 644

- Усі директорії — права 755

Модифіковані оригінальні файли

Атакуючий також вносив зміни до ключових системних файлів:

- /index.php

- /bitrix/header.php

Цілеспрямовані атаки на рішення Аспро

Особливо активно робилися спроби експлуатації вразливостей у стандартних ajax-обробниках шаблону Аспро:

- /ajax/basket_fly.php

- /ajax/show_basket_fly.php

- /ajax/show_basket_popup.php

Спроба проникнення через неіснуючий скрипт

У логах була помічена спроба доступу до неіснуючого файлу:

- /bitrix/admin/esol_import_excel_cron_settings.php

Це може свідчити про сканування сайту на наявність уразливостей у сторонніх модулях.

Сканер безпеки

Сканер безпеки Бітрікс почав надсилати повідомлення про перевищення лімітів активності з певних IP-адрес. Це явна ознака атак з автоматизованих скриптів.

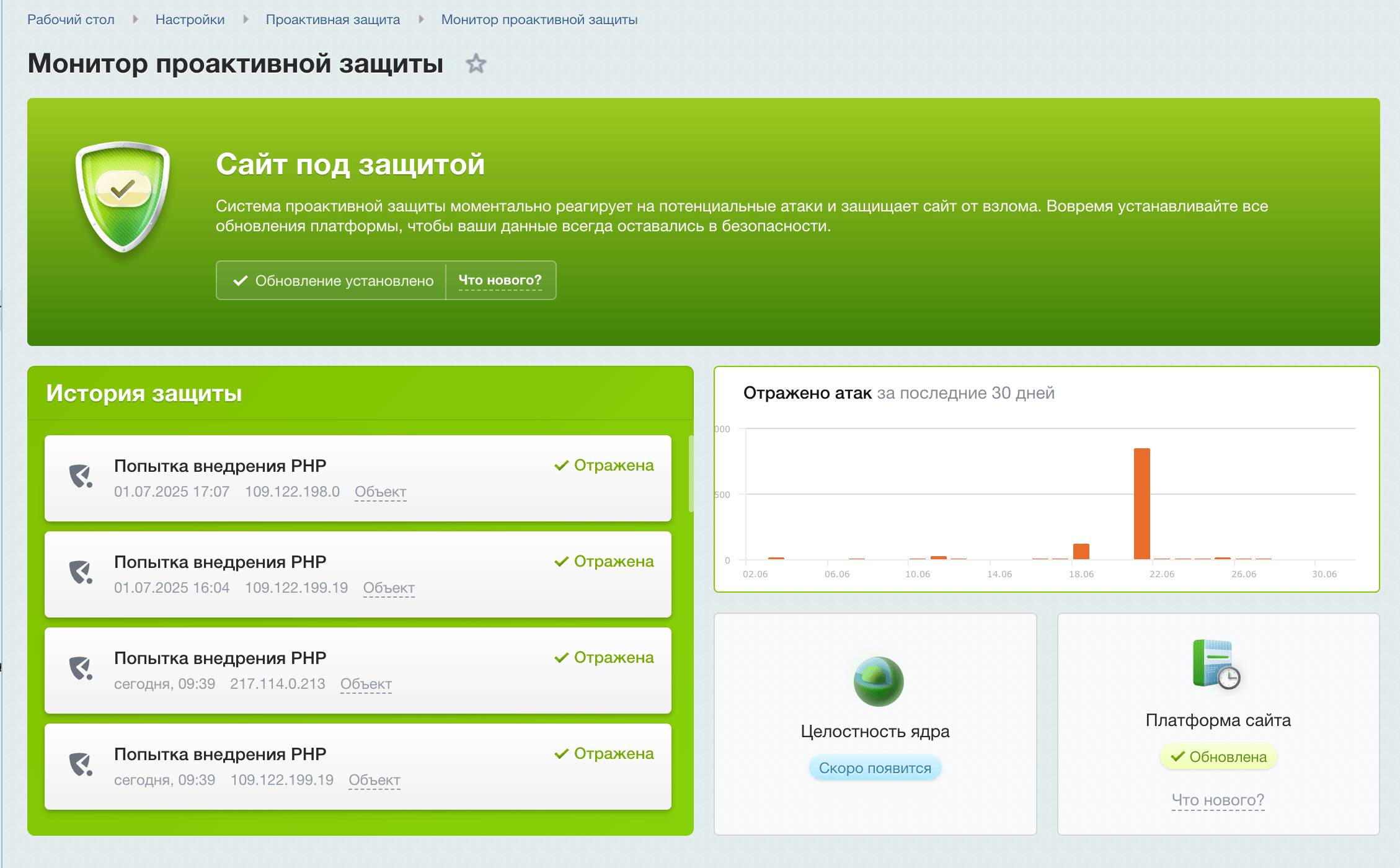

Монітор проактивного захисту

Всі атаки добре відображені в розділі Монітор проактивного захисту. Він показує, які PHP-запити були заблоковані системою.

Рекомендації

- Перевірте всі системні та кореневі папки на наявність нестандартних файлів. Особлива увага – до всіх .php, .htaccess та прихованих файлів.

- Перевірте активні процеси через htop. Будь-який фоновий запуск PHP з тимчасових директорій (/tmp) – привід для тривоги.

-

Перевірте права доступу:

- файли: 644

- папки: 755

-

Видаліть усі підозрілі файли, особливо:

- wp-ver.php

- cjfuns.php

- будь-які файли, які не належать до структури вашого шаблону/модуля

- Припиніть шкідливий процес, якщо він активний через kill.

- Оновіть Бітрікс до останньої версії, включаючи всі модулі, особливо проактивний захист та сканер безпеки.

- Увімкніть і налаштуйте проактивний захист, якщо його раніше було вимкнено.

- Налаштуйте моніторинг логів та оповіщень – це дозволить швидше реагувати на повторні атаки.

- Перевірте веб-сервер на наявність вірусних сигнатур (можна використовувати інструменти типу ai-bolit, ISPProtect, або вбудовані антивірусні модулі хостингу).

- Зробіть резервну копію після повного очищення та переконайтеся, що вона безпечна.

Нагадаємо, що на початку лютого 2025 року в мережі поширювався схожий вірус, який вражав сайти на Бітрікс. Він створював приховані директорії (наприклад, /aspro_regions/robots/), додавав підозрілі файли до кореня сайту (robots.connections.php, wp-ver.php, index.php), а також підміняв index.php, впроваджуючи туди обфусцований шкідливий код. Основна логіка вірусу полягала у зборі даних про відвідувачів (зокрема, IP та геолокації), і, якщо користувач знаходився в Індонезії чи США, відбувалося підключення фішингового readme.html. Також використовувалися приховані бекдори, передачі даних на зовнішні сервери і запуск віддалених команд. Основні цілі вірусу – редиректи, крадіжка даних, створення точок входу для подальших атак. Ми докладно розібрали цей випадок у статті "Лютневий вірус на Бітрікс"