Мы уже поднимали тему вредоносных атак на сайты 1С-Битрикс ранее — в феврале 2025 года мы подробно разобрали похожий случай заражения. Тогда вирус также маскировался под системные файлы, создавал скрытые директории и встраивал опасный код. Подробнее об этом — в конце текущей статьи.

С начала июля наш сайт на 1С-Битрикс подвергся вредоносной атаке. Ниже собраны все признаки заражения, действия вируса и рекомендации для администраторов и разработчиков, которые могут столкнуться с подобной ситуацией.

Что было обнаружено

Злоумышленник создал ряд новых файлов в нестандартных местах. Многие из них были замаскированы под системные или служебные:

- /assets/.htaccess

- /include/.htaccess

- /.htaccess1

- /ajax/.htaccess

- /bitrix/.htaccess

- /bitrix/cjfuns.php

- /local/components/menu.php — файл маскировался под компонент меню, хотя в Битриксе корректные названия меню начинаются с точки, например: .left.menu.php и .left.menu_ext.php

- /options-discussion.php

Также был создан обфусцированный файл:

- wp-ver.php — с правами 444. При попытке удаления этот файл мгновенно появлялся снова.

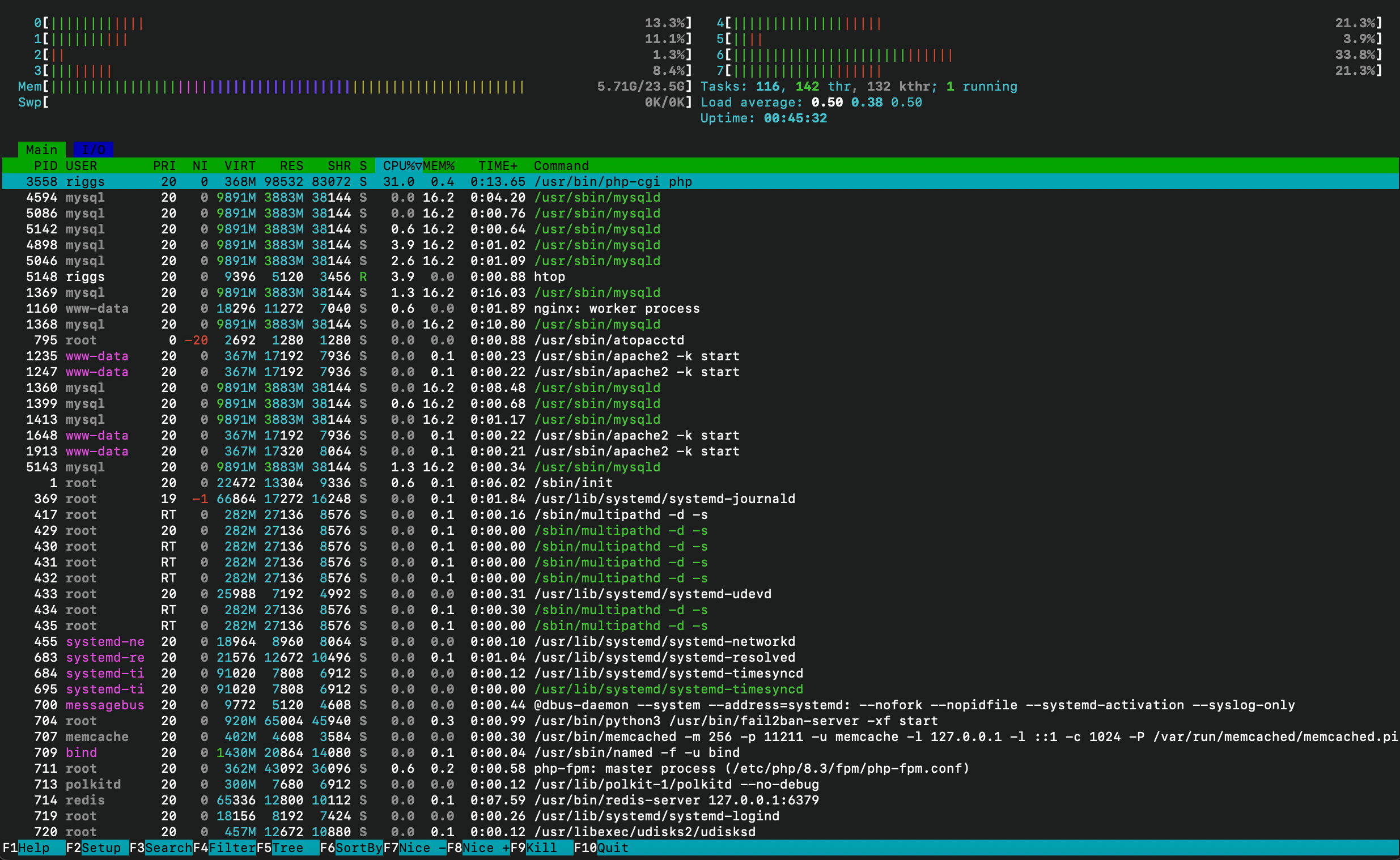

При анализе процессов через htop было замечено, что файл восстанавливался через фоновый процесс, запущенный командой:

php /tmp/разные_символы _и_название_сайта_в_конце

После принудительного завершения этого процесса файл больше не восстанавливался. Это указывает на то, что вирус запускал сам себя как демон из временной директории.

Примечание: в нормальном состоянии список процессов в htop не должен содержать никаких подозрительных php-запусков из /tmp.

Важно помнить!

- Все файлы под управлением Битрикс должны иметь права 644

- Все директории — права 755

Модифицированные оригинальные файлы

Атакующий также вносил изменения в ключевые системные файлы:

- /index.php

- /bitrix/header.php

Целенаправленные атаки на решение Аспро

Особенно активно производились попытки эксплуатации уязвимостей в стандартных ajax-обработчиках шаблона Аспро:

- /ajax/basket_fly.php

- /ajax/show_basket_fly.php

- /ajax/show_basket_popup.php

Попытка проникновения через несуществующий скрипт

В логах была замечена попытка доступа к несуществующему файлу:

- /bitrix/admin/esol_import_excel_cron_settings.php

Это может свидетельствовать о сканировании сайта на наличие уязвимостей в сторонних модулях.

Сканер безопасности

Сканер безопасности Битрикс начал присылать уведомления о превышении лимитов активности с определённых IP-адресов. Это — явный признак атак с автоматизированных скриптов.

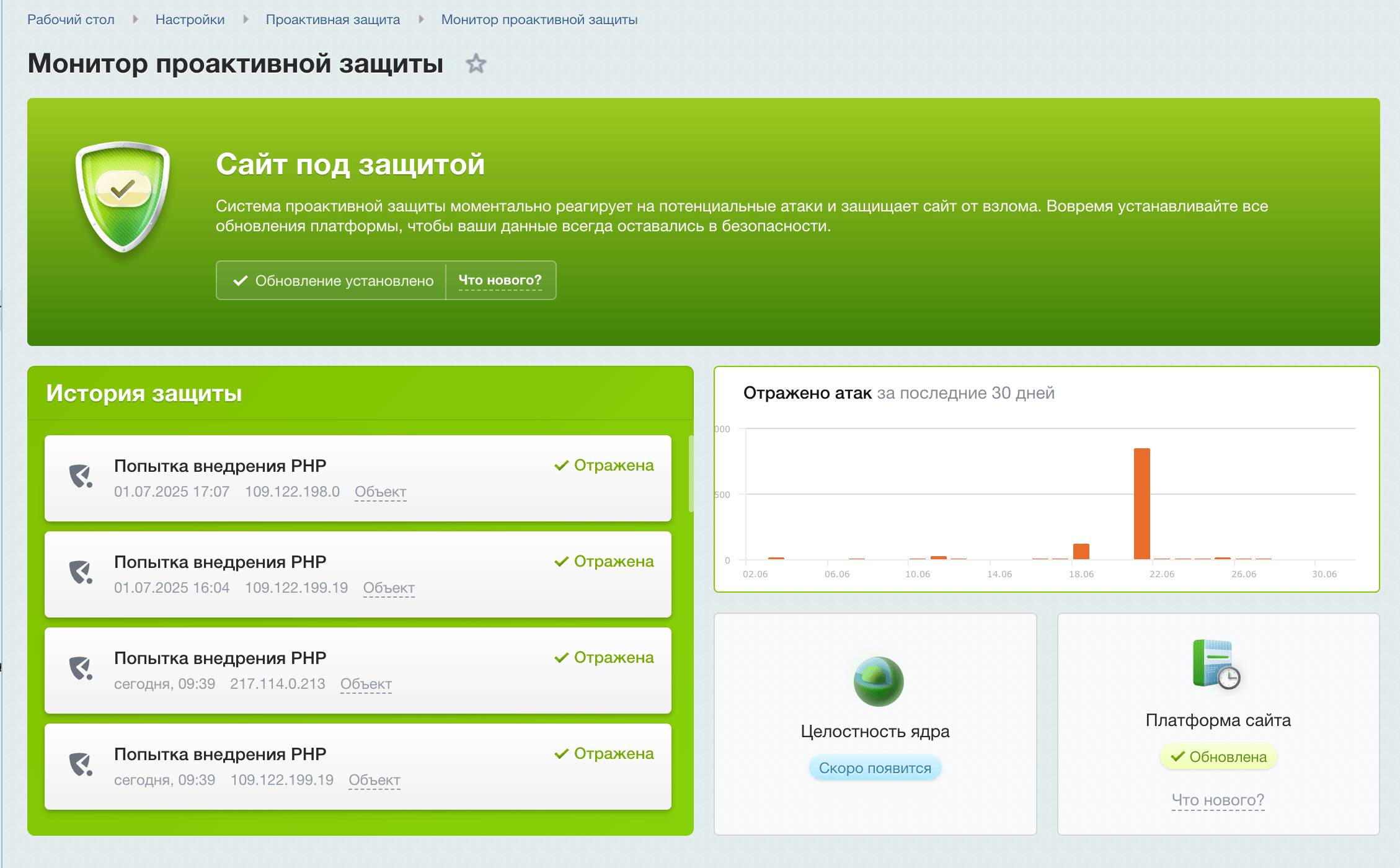

Монитор проактивной защиты

Все атаки хорошо отражены в разделе “Монитор проактивной защиты”. Он показывает, какие PHP-запросы были заблокированы системой. Важно, что сама система работала корректно и в ряде случаев успешно блокировала вредоносные попытки доступа.

Рекомендации

- Проверьте все системные и корневые папки на наличие нестандартных файлов. Особое внимание — ко всем .php, .htaccess и скрытым файлам.

- Проверьте активные процессы через htop. Любой фоновый запуск PHP из временных директорий (/tmp) — повод для тревоги.

-

Проверьте права доступа:

- файлы: 644

- папки: 755

-

Удалите все подозрительные файлы, особенно:

- wp-ver.php

- cjfuns.php

- любые файлы, не относящиеся к структуре вашего шаблона/модуля

- Прекратите вредоносный процесс, если он активен, через kill.

- Обновите Битрикс до последней версии, включая все модули, особенно проактивную защиту и сканер безопасности.

- Включите и настройте проактивную защиту, если она ранее была отключена.

- Настройте мониторинг логов и оповещений — это позволит быстрее реагировать на повторные атаки.

- Проверьте веб-сервер на наличие вирусных сигнатур (можно использовать инструменты вроде ai-bolit, ISPProtect, или встроенные антивирусные модули хостинга).

- Сделайте резервную копию после полной очистки и убедитесь, что она безопасна.

Напомним, что в начале февраля 2025 года в сети распространялся схожий вирус, поражавший сайты на Битрикс. Он создавал скрытые директории (например, /aspro_regions/robots/), добавлял подозрительные файлы в корень сайта (robots.connections.php, wp-ver.php, index.php), а также подменял index.php, внедряя туда обфусцированный вредоносный код. Основная логика вируса заключалась в сборе данных о посетителях (в частности, IP и геолокации), и, если пользователь находился в Индонезии или США, происходило подключение фишингового readme.html. Также использовались скрытые бэкдоры, передача данных на внешние серверы и запуск удалённых команд. Основные цели вируса — редиректы, кража данных, создание точек входа для дальнейших атак. Мы подробно разобрали этот случай в статье «Февральский вирус на Битрикс»